0x01 说在前面

这次被两个哥哥带飞了,哎也就给打个下手(看脚本和信息收集还有找flag),拿了一个二等奖

ctf:21/89,awdp:13/89

0x02 question

CTF

web1

一个ssti,但是感觉又不太像ssti

| |

首先有个自定义模块,其实结果应该就是渲染,只不过这里经过测试发现在

/这个路由发包会重定向到/welcome,最后测试出来发包是在

| |

然后就fuzz,发现只有这个payload可以用

| |

并且是没有回显的,这里继续测试,想到说既然没有回显那么如何判断呢,其实是差不多的,只要打出不同界面即可,这里是500的界面(说着简单,测了老久了)

最后本地测试盲注语句

| |

那么就很简单了,并且刚好是42个字符,后面增加到十位数时

| |

web2

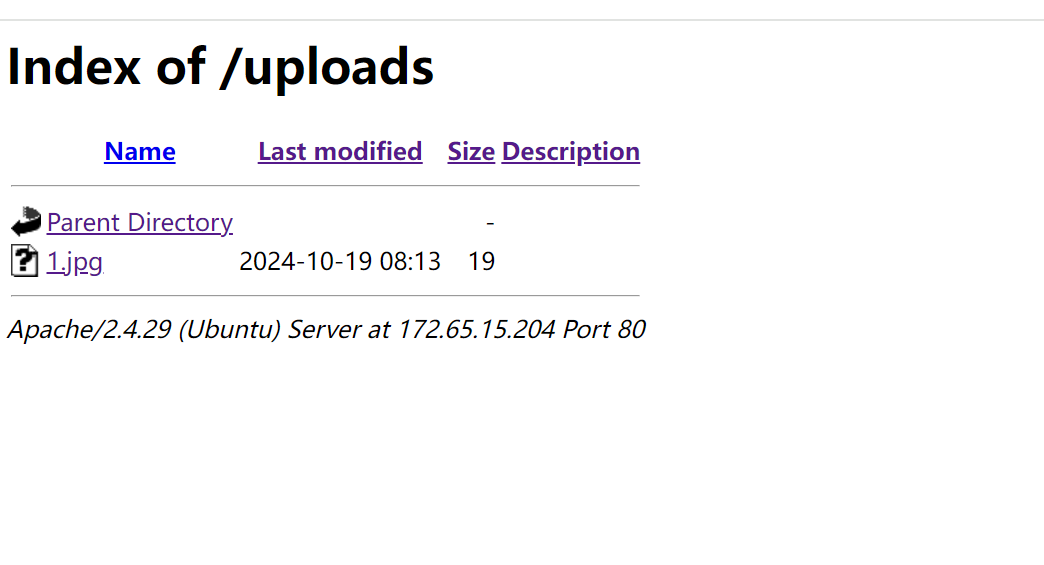

进网站目录,发现阿帕奇,查看过滤名单,典型的htaccess和jpg文件,只不过这里会有点特殊

| |

管他的先把数据包写出来发包

| |

然后上传jpg

| |

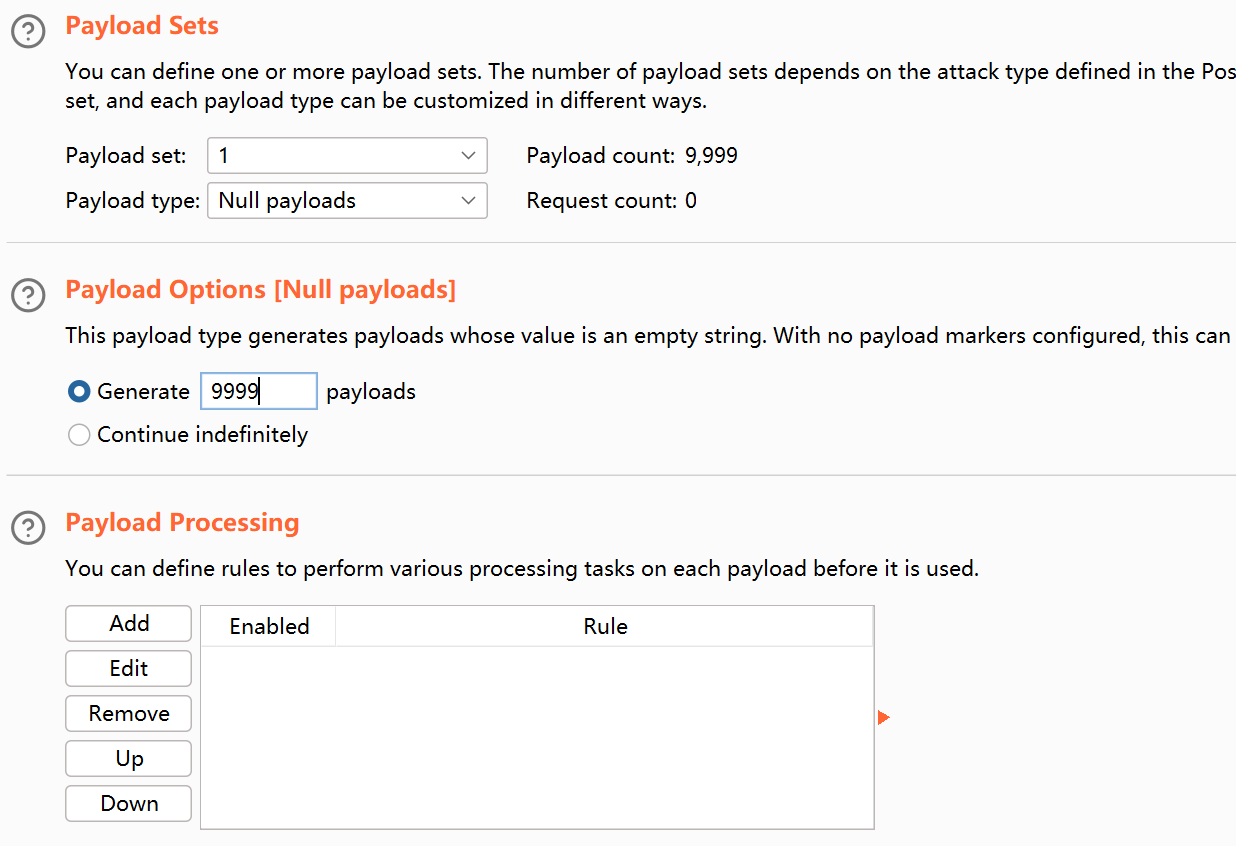

,诶咋一看,这不直接秒了,这里有点特殊,是个条件竞争,使用bp竞争,之前一直都是多线程,今天也是学到了怎么用bp

我忘记截图了,所以就用学长的

后面也是成功命令执行了

awdp

superadmin_php

日志包含,先看源码

sys-log.php

| |

index.php

| |

fix(done)

直接加墙就可以了

break(done)

我们测试(我每个界面都抓包难绷),最后找到在日志UA头里面可以进行RCE,并且在日志管理界面进行回显的查看

神奇的个人信息录入系统

break(done)

没有源码不过我一看那个地方就可以进行xss,于是试了一下文件读取,成功了

| |

然后读取源码发现是个框架的pop

| |

队友写出了pop链太强了

| |

环境变量找,找了半天后面想到whoami这些命令都没有办法提权,那么典型了,我们找suid

| |

然后/readflag,哈哈有点激动,这里忘记放pop链子了,我觉得还是挺难的,但是哥哥带飞呀

| |

fix(done)

修了很久😔,欸不过队友终于是好了,把所有危险函数和类似的常见的{}这一类符号,全部加到我们RCE的地方,就可以了

usersystem

break(stuck)

先扫描发现一个文件,下载之后拿到路由

| |

然后发现了这个函数,本地测试是过了通过闭合语句,但是结果还是不行哎呀呀😫

| |

但是拼接到网页就是不对emm,附件没什么特别的,就不放了

fix(done)

最后我们选择上通防,结果成功了

readfile

break(done)

直接就读了,当时看到是java很怕怕,不过没看代码进去就干了

| |

txtcms

break(stuck)

是一个2014的CMS,找了文档奇葩没找到,这得多冷门啊,扫描后台发现这个东西

| |

拿到源码之后依然是框架,这里我们拿到了东西,可以直接进后台

| |

然后进了后台好像就广告位有点东西,其他的不知道了

0x03 小结

下来之后要学学misc了,明年就算我一个人也要二等奖