| |

jail/vibe-coding

| |

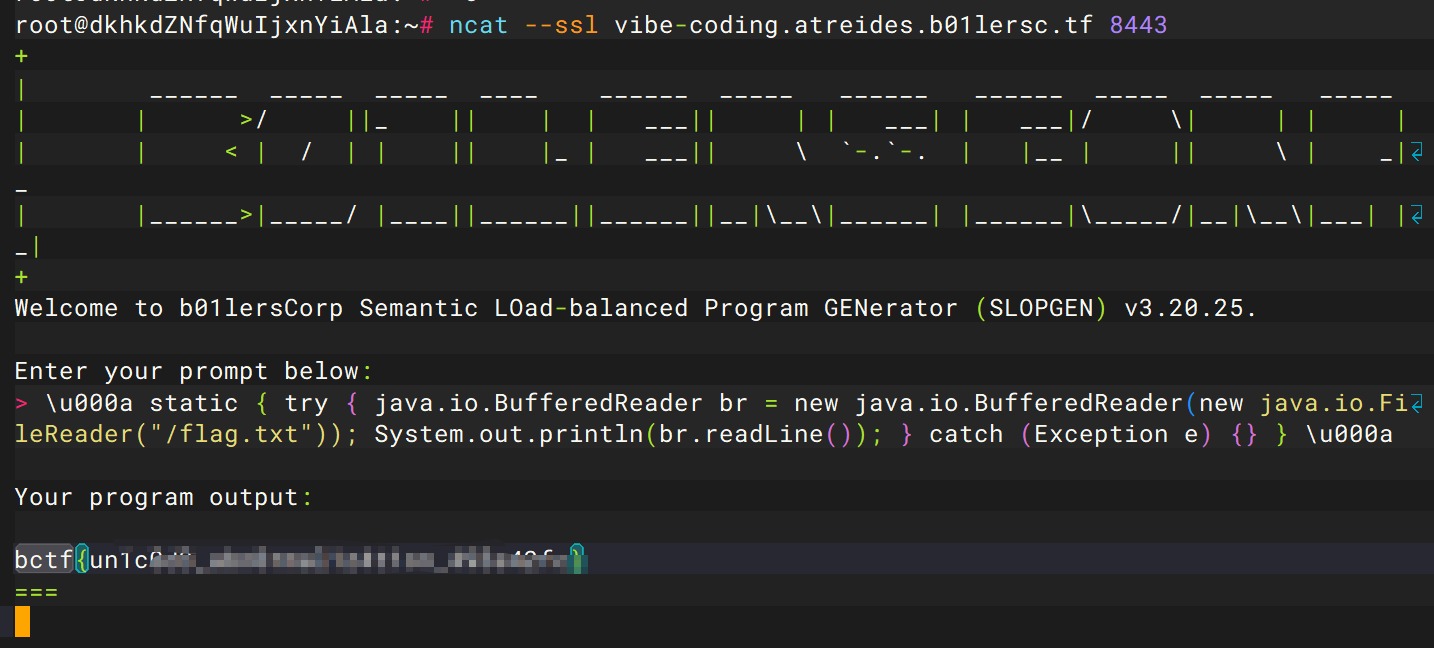

我们可以看到是进行了一个参数注入,如果可以绕过//,将恶意代码写入Java程序就可以获得flag了,本地换行发现这么去写代码确实可以

| |

如果python解析unicode,绕过的话就可以

| |

本地测试成功,换flag位置即可

| |

结果还是不对,后面打通之后发现主办方是真C,给的docker的flag位置和服务器上的不一样

jail/shakespearejail

| |

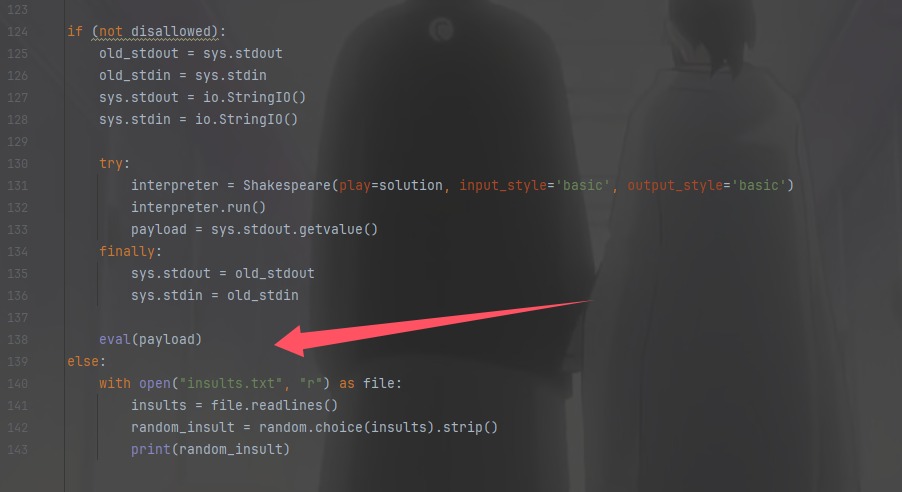

接受剧本,不能有禁用词,然后进行执行

| |

然后就成功的变出了eval(input()),进行RCE即可__import__('os').system('whoami')

jail/»=jail

| |

有eval函数把传入字符串当成haskell代码进行执行,但是有黑名单,toEnum 和 show自增来构造出flag.txt

| |

但是会被waf掉,我们前面搞个0出来截断就可以

| |

最后再读取文件即可

| |

jail/prismatic

| |

| |

对靶机环境进行权限限制之类的

| |

只允许使用小写字母、点、方括号、分号和空格,其实比较重要的是最后一句,ta只保留了包含双下划线的内置函数,像print\open这类的都不可以使用,其实这个黑名单过滤并不严格,小写字母都是够够的,只不过没有引号了,sys.executable是python解释器,利用函数替换

| |

| |

jail/emacs-jail

| |

限制权限并且限制程序最多允许运行 300 秒(5 分钟)。

| |

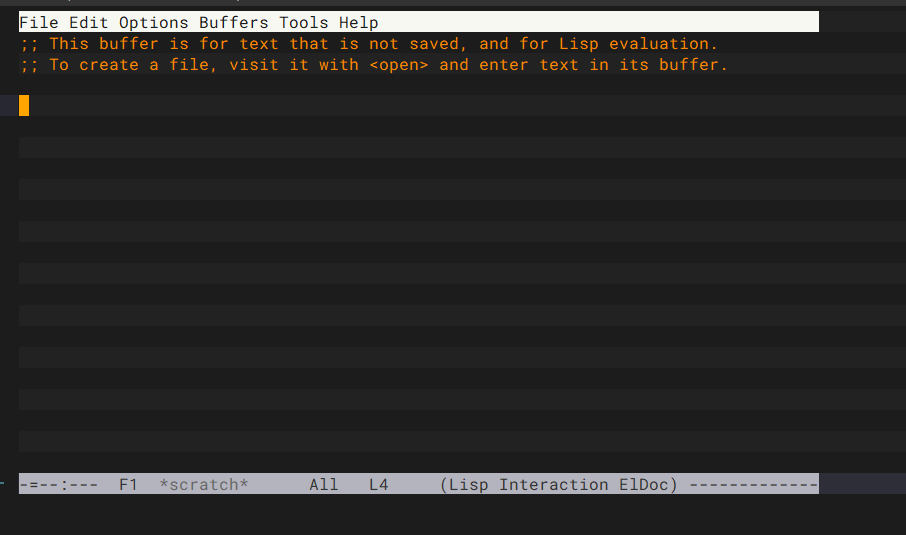

直接按下键盘上的 q 键然后Enter,就会到测试区域,

在出现的scratch缓冲区中,输入以下内容(kill-emacs),按住Crtl+c再按Crtl+e,就可以把flag爆出来,但是我并没有成功emm,不过确实是合理的

jail/monochromatic

| |

字节码长度不能超过200字节,名称列表不能超过5个元素,禁用了LOAD\STORE\IMPORT,绕过之后进行命令执行

JUMP_* opodes don’t check bounds, so you can jump out of bounds to a bytecode gadget. find_gadgets.py finds gadgets that allow you to call exec(input()) given the appropriate co_names.

用一下大佬的exp

| |

crypto/ASSS

| |

让DeepSeek解,由于我本地字符串不长所以第一次写出这样的脚本就出了

| |

但是我本地的字节数比较小,远程的字节数是66个字节长度,所以就出现在这里,如果字节过大的话就得用另一种方法解决了

| |

看到最终WP要sagemath了,不过队友解出来了,放一下队友的exp

| |

不过还是不太行,安装一下sagemath在我的Ubuntu20

| |

但是不是很方便每次必须进目录才可以使用,所以再搞个软链接

| |

装好了以后用,顺便给这台新的Ubuntu安装一个python3.10,避免以后忘了在这里写写利用命令

| |

用西瓜杯的Ezzz_php测试了一下,可以用的